Sicherheitsexperten der TU Braunschweig haben in über 200 Apps für Android Lauschsoftware von Silverpush entdeckt, mit der sich Nutzer über verschiedene Geräte hinweg verfolgen und recht einfach deanonymisieren lassen.

Immer mehr Mobiltelefonierer haben unwissentlich Ultraschall-Beacons auf ihren Smartphones. Allein die für die Werbeindustrie entwickelte einschlägige Lauschtechnik des Anbieters Silverpush ist mittlerweile in mindestens 243 Android-Apps versteckt, die auf Millionen von Handys weltweit installiert sind. Dies haben Sicherheitsforscher der TU Braunschweig herausgefunden, die ein entsprechendes Studienpapier jüngst auf einer Datenschutzkonferenz in Paris präsentierten. Die Wissenschaftler haben für die Untersuchung über 1,3 Millionen Mobilanwendungen nach Hinweisen auf die Silverpush-Software durchforstet.

Huckepack

Bei einem vergleichbaren Test im April 2015 fanden die Experten erst sechs Apps mit “uBeacons” des ursprünglich indischen Entwicklerteams, im Dezember desselben Jahres waren es 39. Die Anwendungen fürs Handy, mit denen die Silverpush-Technik Huckepack kommt, stamme teils von bekannten Konzernen wie McDonald’s oder Krispy Kreme beziehungsweise deren Filialen in südostasiatischen Ländern. Die Apps seien teils bis zu fünf Millionen Mal heruntergeladen worden.

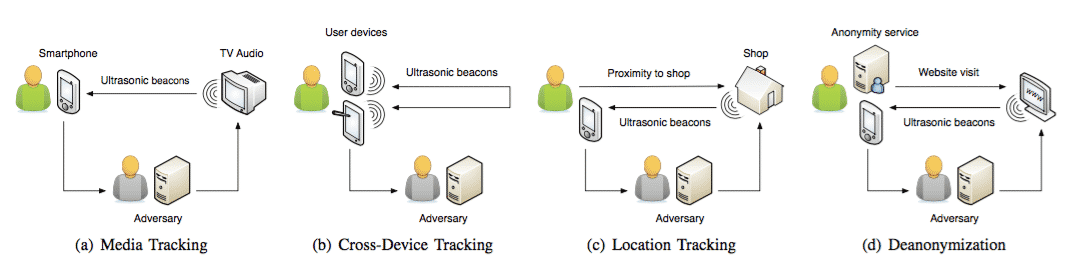

Mit dem “Ultraschall-Leuchtfeuer” wird eine kleine Datensequenz in eine sehr hohe, von Menschen nicht hörbare Frequenz im Bereich zwischen 18 und 20 kHz enkodiert, über gängige Lautsprecher von Computern oder Smart-TVs ausgesandt und von Mikrofonen in Smartphones eingefangen. Bei einer die Technik nutzenden Werbekampagne erstellt der Anbieter ein uBeacon für seinen Kunden und schickt dieses an Medienpartner, die den Audiocode in ihre Inhalte einbetten. Schaut der Nutzer sich diese im Fernsehen an oder stößt er auf einer Webseite darauf, wird der Soundschnipsel über einige Meter Entfernung hin ausgesandt.

Das Mobiltelefon des Betroffenen nimmt das Beacon auf sendet es mit Zusatzinformationen über den Nutzer in Form verschiedenster Kennungen und Metadaten an den Provider zurück. Dieser kann damit das zugehörige Profil verfeinern und angepasste Werbung ausliefern. Gleichzeitig lässt sich der Nutzer und sein Standort über verschiedene Geräte hinweg verfolgen und vergleichsweise einfach identifizieren. Das Verfahren funktioniert auch beim Location-Based-Marketing, wo beteiligte Händler potenzielle Käufer in der Nähe direkt etwa mit Coupons und Rabatten ansprechen sowie ihr Verhalten im Laden verfolgen.

Malware

Bürgerrechtler haben bereits vor der Silverpush-Software gewarnt, Anti-Viren-Dienstleister sie als Malware eingestuft. Das Entwickler-Kit wird inzwischen von San Francisco aus weiter verbreitet. Die Forscher haben zudem vergleichbar funktionierende, auf den Handelsbereich ausgerichtete uBeacons von Anbietern wie Lisnr oder Shopkick ausfindig gemacht, aber in deutlich geringerer Anzahl. Ultraschall-Signale von Shopkick konnten sie etwa in vier von 35 untersuchten Läden in zwei europäischen Städten aufzeichnen. Der Unterschied zu Silverpush sei, dass der Nutzer die einschlägige Anwendung absichtlich starte, um sich etwa Einkaufsvorteile vor Ort zu verschaffen.

Vorerst Entwarnung geben die Forscher, was den aktiven Einsatz der Schnüffeltechnik bei Fernsehwerbung angeht. Laut dem Papier haben sie TV-Streams übers Internet aus sieben verschiedenen Ländern einschließlich Deutschland, Großbritannien, Indien, den Philippinen und den USA viele Stunden lang aufgezeichnet und ausgewertet. Hinweise auf Signale von uBeacons konnten sie dabei aber nicht aufspüren. Dies könne aber auch daran liegen, dass die Streams speziell komprimiert, die Ultraschall-Zusätze dabei herausgenommen worden seien und diese nur in den direkten Rundfunkübertragungen erhalten blieben. Keine Treffer hätten sich auch bei Audio-Elementen vielbesuchter indischer und philippinischer Webseiten ergeben.

Die Wissenschaftler bezeichnen ihre vom Bundesforschungsministerium im Rahmen des Projekts Vamos geförderte Studie als einen ersten größeren Schritt, um Gefahren für die Privatsphäre durch “Ultraschall-Tracking” abzustecken. Weitere Untersuchungen in diesem Bereich seien dringend nötig, da etwa auch Angriffe auf Nutzer von Bitcoin oder des Anonymisierungsdiensts Tor möglich seien. Andere Sicherheitsforscher hatten entsprechende Attacken jüngst bereits skizziert.

Retten Sie das Meinungsklima!

Ihnen gefallen unsere Inhalte? Zeigen Sie Ihre Wertschätzung. Mit Ihrer Spende von heute, ermöglichen Sie unsere investigative Arbeit von morgen: Unabhängig, kritisch und ausschließlich dem Leser verpflichtet. Unterstützen Sie jetzt ehrlichen Journalismus mit einem Betrag Ihrer Wahl!